Depuis maintenant quelques années il est de plus en plus rare qu’il ne se passe un jour sans que l’on n’entende parler d’attaque, de piratage, de vol ou d’usurpation de données informatiques. (Ce fût récemment le cas avec le Trésor Public et les données de certains contribuables). Et, avec l’avènement des nouvelles technologies, de la dématérialisation généralisée, du tout numérique (démarches administratives, commerce en ligne, messageries, réseaux sociaux, sites de rencontres, etc…) ou encore des objets connectés (enceintes, véhicules, smartphones, tablettes, électroménager, etc…) cela ne va qu'empirer.

En cette rentrée, il me paraît donc utile (même peut être important) de faire une petite piqûre de rappel générale en énumérant quelques conseils et précautions de base afin que tout un chacun puisse préserver au mieux ses données et son identité numérique.

1) L’utilisateur est le premier garant de la sécurité de ses données :

En effet, bien souvent ce sont les pratiques et les usages numériques de l’utilisateur lui-même qui induisent ou favorisent la fuite des données. Des choses toutes bêtes et toutes simples sont souvent ignorées. Je vais donc lister ci-dessous quelques conseils faciles à suivre (liste non exhaustive bien sûr) et qui limiteront déjà pas mal les risques :

- A) choisir de bons mots de passe et les changer régulièrement :

C'est-à-dire, un mot de passe composé de caractères alphanumériques et spéciaux avec des majuscules et des minuscules, le tout d’une longueur acceptable (8 caractères minimum) et ne pouvant être facilement devinés.

Par exemple le prénom de son conjoint, de son enfant ou de son chien suivi du numéro de département ou de sa date de naissance sont les parfaits exemples à ne pas suivre (je ne parle même pas des sempiternels « 123456 » ou « password »).

A contrario, un bon mot de passe (avec moyen mnémotechnique) pourrait être sous la forme : A20@3km>D (Autoroute 20 à 3km sortie de droite).

Ne laissez pas non plus traîner vos mots de passe (ex: sur un papier collé au dos du clavier…)

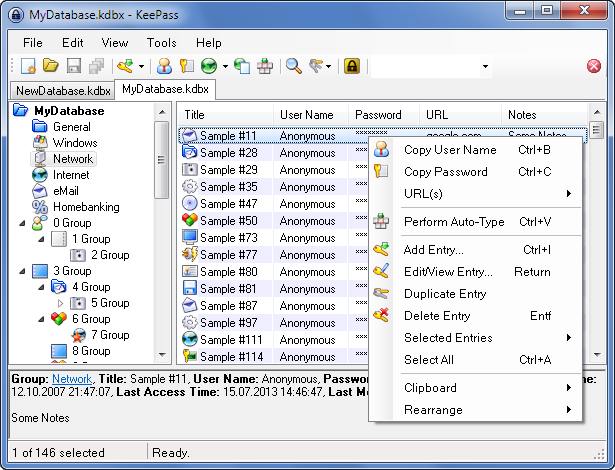

Pour les plus têtes en l’air, sachez qu’il existe d’excellents logiciels gratuits que l’on peut utiliser sur un support amovible comme KepassPaswordSafe dont l’unique fonctionnalité est de servir de coffre fort à mots de passe. Ainsi, plus d’oubli possible.

- B ) Sachez préserver la sécurité des vos machines :

Faites régulièrement les mises à jour de sécurité qui vous sont proposées.

Vérifiez l'activation de l'antivirus ou installez-en un (payant ou gratuit). Pensez à utiliser de temps en temps un antispyware (ex : Adwcleaner) et tenez ces deux programmes à jour. J’entends encore trop souvent l’ineptie suivante : « les logiciels antivirus ne servent à rien, c’est même à cause d’eux que l’on a des virus ».

Idem pour les pare-feu systèmes installés. Dans le cadre d’une utilisation domestique basique, laissez-les activé.

Pensez également à scanner régulièrement vos périphériques amovibles (clés USB, disque durs externes etc.…).

Ne connectez jamais des supports amovibles dont vous ne connaissez pas la provenance (ex : clé USB trouvée dans la rue) ou dont vous n'êtes pas certain de la fiabilité.

Si votre entreprise possède une « station blanche de décontamination» utilisez-là régulièrement pour scanner et décontaminer vos clés USB.

Effectuez des sauvegardes de vos données sensibles régulièrement sur trois supports de stockage distincts.

- C) Soyez vigilants avec les messageries électroniques :

En effet, les pièces jointes infectées, les tentatives de Phishing (hameçonnage), les liens malveillants pointant vers des Ransomwares sont monnaie courante et constituent un des principaux vecteur du piratage.

Pour vous en prémunir, ne cliquez jamais sans réfléchir sur une pièce jointe et ne vous fiez pas non plus aveuglément à l’adresse de l’expéditeur (ce peut être une connaissance dont la boite mail a été piratée).

Un bon moyen de repérer un mail malveillant est d’en étudier la structure (des logos "officiels" peu ressemblants, flous ou déformés), l'entête, l'expéditeur, l'objet, le format des pièces jointes envoyées (.zip, .bat, .js, .vbs, double extension zip.pdf, zip.jpg etc.), les tournures de phrase et les fautes (expressions, grammaire et orthographe). Ce sont tous ces indicateurs qui vont vous aider à évaluer le niveau de dangerosité du courriel.

Si vous devez consulter votre Webmail privé à partir d’une machine ou d'un réseau tierce, soyez prudents. Faites-le à l’abri des curieux, dans une fenêtre de navigation privée et assurez- vous bien de fermer le navigateur une fois terminé.

Prenez un peu de temps pour paramétrer les filtres anti-SPAM si ces derniers sont disponibles. Sachez que rien ne vous empêche pour limiter le SPAM de cloisonner vos mails par activité. Il est peut être judicieux de se créer plusieurs adresses de courriel.

Par exemple :

Toto_machin.prv@free.fr (pour des échanges privés)

Toto_machin.pro@free.fr (pour des échanges professionnels)

Toto_machin.cmd@free.fr (pour les commandes en ligne)

Toto_machin.div @free.fr (pour des usages divers)

Notez qu’il existe des logiciels de messagerie capables de centraliser et gérer plusieurs comptes mail en local offrant de bonnes options de filtrages et d’archivage qui vous éviteront la connexion via un navigateur (Apple Mail, Outlook, Thunderbird etc..).

Si vous devez publier une adresse mail sur un site internet, faites-le de préférence sous la forme d’une image ou d’un script ainsi les robots qui scrutent le web auront du mal à la récupérer.

Il est aussi parfois bien pratique d’utiliser un mail jetable lorsque cela est permis.

- D) Attention au côté pervers des réseaux sociaux :

Quel bonheur que de pouvoir communiquer et échanger avec la famille et les amis en un clic d’un bout à l’autre de la planète. Mais dites-vous que la plupart du temps, une fois les données mises en ligne vous n’êtes plus maître de ce qui peut en advenir. Soyez bien conscient que c’est l’utilisateur lui-même qui doit maîtriser les arcanes des options de partage et qui prend la responsabilité de ce qui est échangé. Les amis des amis de mes amis ne sont pas forcément vos amis. Autant que faire se peut, utilisez un pseudo si cela vous est autorisé, faites très attention avec les photos à caractère privé, à la géo localisation, à la reconnaissance faciale, à la confidentialité, à la mise en ligne de vos moindres faits et gestes. En cas de piratage, vous ne pourrez plus rien maîtriser.

-E) La sécurité des réseaux sans fils et les objets connectés :

Dorénavant bien ancrés dans les demeures et dans la vie de tous les jours, les réseaux Wifi, Bluetooth, les smartphones et les objets connectés n’en sont pas moins devenus un des principaux risques en matière de piratage, de perte et de vol de données.

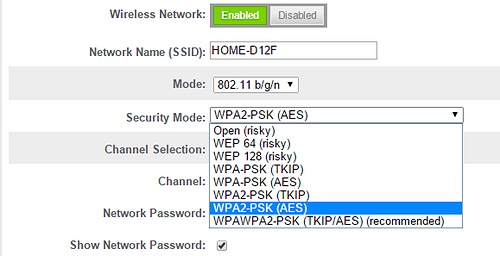

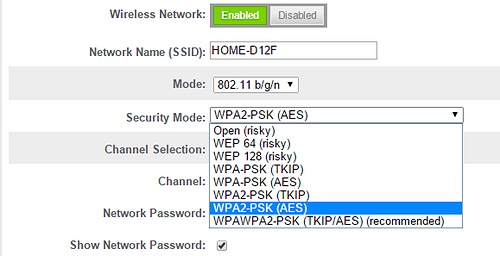

Pour ce qui concerne les réseaux sans fil, optez toujours pour de forts mots de passe et la plus forte norme de cryptage prise en charge par votre matériel. Par exemple une clé Wifi « le reseaudetoto » en norme WEP ne tiendra pas longtemps face à un petit hacker en herbe.

Alors qu’une clé Wifi du type « !1k@P$356_bDkM§%12af9^dfgerQ5>?lkM » en norme WPA2-PSK/AES ne lui laissera aucune chance sans matériel coûteux et des centaines d'heures de tentatives infructueuses.

Profitez des options de filtrage intégrées à la quasi totalité des Box internet récentes (Ex : filtrage MAC).

Utilisez avec la plus grande prudence les réseaux Wifi publics gratuits.

N’installez sur vos smartphones que des applications officielles, testées, reconnues et éprouvées. Si vous n’utilisez pas les assistants vocaux (Google, Siri, Cortana etc…) désactivez les. Idem pour la géo localisation.

La prudence est également de mise avec les objets du quotidien connectés aux marques plus ou moins connues fabriqués en Inde ou en Chine dont certains systèmes d’exploitation « exotiques » ne sont pas forcément exempt de mouchards et autres joyeusetés informatiques.

2) Un bon usage des outils numériques dans le cadre professionnel :

Dans le monde professionnel, il est encore trop courant de voir certains utilisateurs utiliser l’outil numérique qui leur est fourni avec une certaine désinvolture, voire négligence comme s’il s’agissait de leur propre matériel. En ces temps de « guerre numérique et économique globalisée » toute entreprise, organisme ou institution est susceptible d’être confronté à une attaque, un piratage ou un vol de données. (Sur le Dark Web, tout s’échange, s’achète et se vend).

Il y a donc quelques règles indispensables à respecter (liste non exhaustive bien sur):

- Toujours verrouiller sa session lorsque l’on quitte momentanément son poste et si possible, toujours éteindre la machine lorsque qu’on a fini sa journée.

- Ne pas laisser à la vue d’une personne extérieure un écran affichant des données sensibles auxquelles elle ne doit pas avoir accès.

- Ne pas utiliser de périphérique USB personnel si l’on n’y est pas autorisé.

- Ne pas tenter d’installer un logiciel sans en référer au responsable du service informatique.

- Ne pas naviguer sur des sites à risques (j’ai déjà vu sur une machine bien cachée des logiciels portables de téléchargement illégal contourner un pare-feu sur un port non filtré, ramener des virus et plomber l’intégralité de la bande passante d’un réseau durant des heures…😱).

- Sauf nécessité, ne jamais se balader hors de son lieu de travail avec des données sensibles (c’est fou le nombre de clés USB « égarées dans la nature » avec des bases de données complètes exposées aux quatre vents 🙄).

- Ne branchez pas du matériel externe sur le réseau de votre entreprise (Il m’est arrivé de trouver un routeur Wifi grand public branché dans une baie de brassage par un employé se plaignant du réseau wifi de l’entreprise 🤔).

- Si votre employeur vous attribue une adresse de messagerie professionnelle ou institutionnelle, un programme spécifique d’échange de données, et bien, même s’ils ne vous conviennent pas, utilisez-les quand même. (Les services américains de Google n’ont normalement pas à savoir ce que vous faites professionnellement).

- N’activez pas le transfert automatique entre votre messagerie professionnelle et votre messagerie privée. Prenez le temps de transférer les mails manuellement si nécessité.

- Si l’on vous fourni un moyen de connexion sécurisé depuis l’extérieur (clé biométrique, clé OTP, etc.) utilisez-les toujours.

- Si vous travaillez en réseau, faites attention à bien ranger vos documents en fonction des espaces de partage qui vous sont alloués. (je vois encore trop souvent des documents confidentiels enregistrés au mauvais endroit et accessibles à des personnes ne devant pas y avoir normalement accès…).

- Si un serveur contenant des données sensibles vient à être changé, penser à ne pas jeter les supports d’enregistrement au tout venant, mais plutôt à les détruire ou les mettre sous clé pour archive.

- Si un poste de travail est compromis (ex : virus, ransomware, etc.) cessez tout travail, ne l’éteignez surtout pas mais, débranchez uniquement le câble réseau ou désactivez la connexion sans fil et prévenez votre service informatique. Laisser la menace active en mémoire permet de mieux l’identifier pour mieux l'éradiquer.

- De nos jours la plupart des entreprises ont un système de filtrage et de surveillance de leur parc informatique. Donc, soyez conscient que ce que vous faites est filtré, enregistré, archivé. Théoriquement, vous êtes donc responsable de ce qui se passe sur votre poste.

3) Les données fuitent parfois par des moyens bien plus basiques :

Hélas, en ces temps numériques il existe encore des pratiques bien plus courantes par lesquelles les données disparaissent, se perdent, sont volées et réutilisées à des fins malveillantes : la perte et la mise au rebus des papiers tout simplement. 😅

Et oui, aussi étonnant que cela puisse être, beaucoup de données à caractère confidentiel (nom, prénom, adresse, numéro de sécurité sociale, de téléphone, photocopie de carte d’identité, de permis de conduire, de passeport, de chèques, de RIB, adresse mail, etc.) sont facilement dérobées dans de simples décharges ou bennes à ordures. Soit parce que l’on a omis de les détruire correctement (négligence du destructeur de papiers prévu à cet effet), soit parce qu'on les a égaré par inadvertance au milieu d’autres papiers, soit par qu’elles ont tout simplement été dérobées. (On griffonne rapidement une adresse mail donnée par téléphone sur un papier volant plutôt que de la saisir directement dans l'application concernée et par inattention, le papier fini à peine froissé dans la corbeille à papier, puis dans la benne, puis à la décharge où, il est récupéré, l'adresse réutilisée et spammée....)

Si des données vous concernant se sont retrouvées « dans la nature » c’est peut être par ce biais qu'elles y sont arrivées. On donne si souvent ce genre d'information et de document (administration, services publics, entreprises, associations, organismes divers) qu’il est très difficile d’en maîtriser le devenir.

Il existe pourtant quelques petites astuces qui, même si elles n’empêcheront pas la perte des données vous permettront au moins d’en déduire d'où provient le fuite. Quelques exemples :

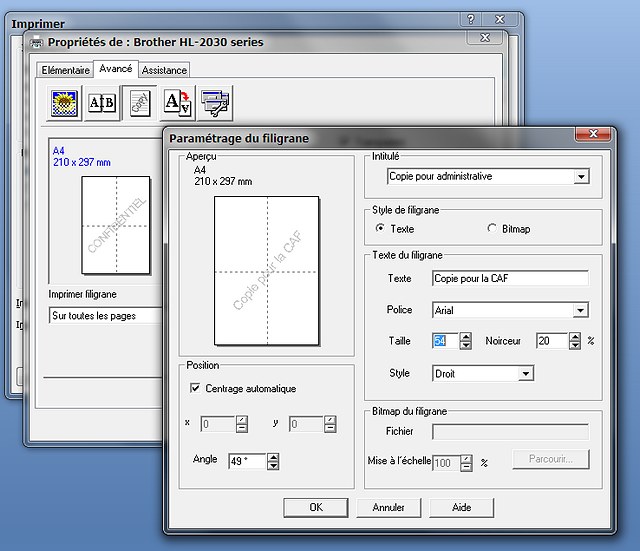

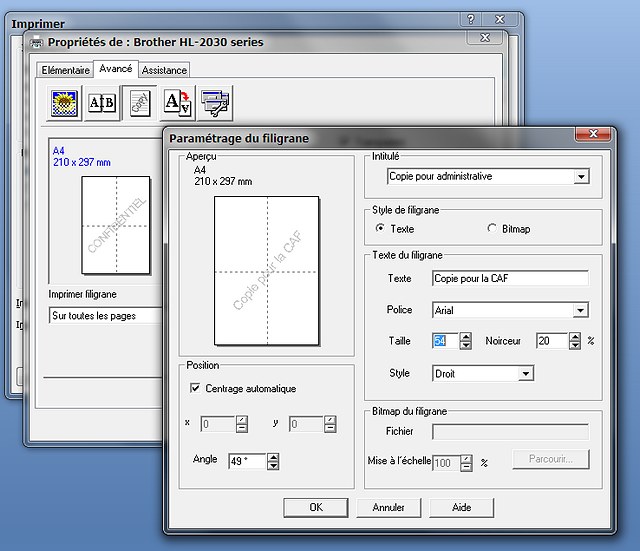

- Insérer un filigrane dans les copies que vous fournissez (les pilotes d’imprimantes Brother embarquent presque tous cette option). Ainsi, si la copie retrouvée porte le filigrane « copie délivrée à la CAF » pas besoin d’être Sherlok Holmes pour deviner par qui le papier a été égaré.

- Vous pouvez également laisser des petites marques que vous seul connaissez (une sorte de code) sur les papiers et formulaires que vous remplissez (petits points judicieusement placés, lettre spécifique, codes barre etc…).

- Lorsque l’on vous demande des photocopies de pièces d’identité, ou de documents plus sensibles, réduisez-en légèrement la taille par rapport à l’original (ex : -10%) si cela vous est permis.

Pour conclure, avec un peu d’humour, si après tous ces petits conseils vous n'êtes toujours pas rassuré, je ne vois pour vous qu’une solution : éloignez-vous au plus vite la civilisation moderne, détruisez votre carte bancaire, tous vos papiers, résiliez tous vos contrats, tous vos abonnements, trouvez une grotte en granite loin de toute antenne relais, de tout réseau sans fil, de toute onde et qui n’est survolée par aucun satellite afin de retrouver un semblant de sérénité. 😉

A bientôt.